昨年から色々調べていたSigfoxについてだいぶ分かってきたことがあるので、ここらで一通りまとめておきたいと思います。

Sigfoxとは?

フランスのSIGFOX社が策定したLPWAの通信方式です。上り100bpsという超狭帯域通信ですが、年100円〜という革新的な価格でIoTに特化した通信規格になっています。各国1オペレータという制限があり、日本ではKCCS(京セラコミュニケーションシステム)がサービスを提供しています。

Sigfox通信を使ったIoTデバイスをすぐ試したいという方は、SORACOMさんのサービスを利用するのがオススメです。

soracom.jp

私は昨年11月にSigfoxのハンズオンの勉強会に参加した際に一度仕様について調査をしておりました。その際にまとめた資料は以下に上げております。

が、この資料で説明しているSigfoxのページの情報は少し誤りがありました。

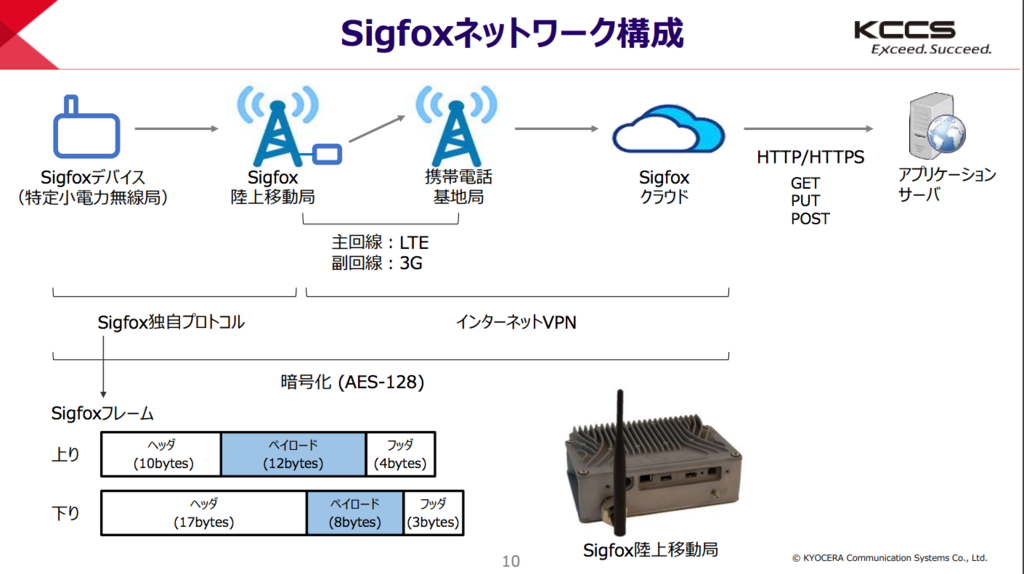

今年3月に公開されたKCCSのSigfoxの資料によると、フレームの構成はヘッダ、フッタを含んだ構成の様です。また、以下の様な機能を持っているとのこと。

以下資料より引用。

http://www.soumu.go.jp/main_content/000532711.pdf

Sigfoxのセキュリティ機能

さて、Sigfoxのセキュリティ機能ってこれだけなの?と思いきや、実は既にSigfox社からセキュリティガイドラインが公開されていました。この中で紹介されている機能は以下の通りです。

さて、ここで問題になりそうなのが、暗号化がなんとオプション扱いという点です。デバイスの実装に依存している様で、必須要件では無いようです。

Sigfoxのセキュリティに関する動向

やはりLoRaWANと同様、セキュリティに関する研究は進められているようで、Sigfoxはだいぶ解析されているようです。フレームフォーマットについて、既に詳細が公開されていました。 ここまで分かってくると、暗号化されていないデータであればスニッフできれば通信データ自体は丸裸にできそうです。また、デバイスから鍵情報を抽出できれば、あっっという間になりすましてデータ偽装ができそうです。Sigfoxデバイスを見ている限り、現時点ではSecure Elementを搭載して使用しているデバイスというのはほとんど無いようですので、リバースエンジニアリングされるのも時間の問題かなと思います。

今後のSigfox調査

仕様についてはだいぶ把握できましたので、実機での調査を今後は進めたいと思います。まずはSDRを使ったスニッフィングからですかね。