新年早々面白そうな論文が発表されたので読んでみました。またLTEネタなのですが、昨年からLTE脆弱性ネタは連発しており、そろそろ本気でまずいんじゃなかろうかと思われます。

昨年のネタは過去の記事でまとめています。

LTEFuzzとは

今回の論文は韓国の大学の研究者が発表した内容になります。詳細は以下ページにまとめられています。

内容は、LTEのコントロールプレーン(C-PLANE)のプロトコル、NASとRRCに絞っていわゆるプロトコルファジングをしたっていう話になります。そのためLTEFuzzという名称が使われているようです。

LTEFuzzのアプローチ

論文では、以下のようなステップで脆弱性の評価を行なったとのこと。

- セキュリティプロパティの抽出

これは3GPPの標準ドキュメントから可能性のある脅威を洗い出すようなことをしています。 - テストケースの生成

1で得た結果から、実際に実機でテストを行うケースを作ります。ただし、その際に全てのパラメータを見ていたら途方も無い時間がかかってしまうので、自動化ツールと実際のオペレータで使用されている端末ログからテストケースを絞ったようです。 - 結果から問題のある挙動を分類

最後に2で得た実機の挙動から、DoS、Spoofing、SMSphising、MitMなどの攻撃に分類していきます。今回の報告の中で一番インパクトがあったのはMitM、認証バイパス可能な脆弱性があるということでした。これはLTEの仕様の問題ではなく、実装ミスによるもののようです。また、論文中では51の脆弱性が報告され内36の脆弱性が新たなものでした。

LTEFuzzで用いられたツール

昨年からホットなLTEの脆弱性報告ですが、やはりSDRとオープンソースが用いられていました。端末へのテストはopenLTEを用いており、基地局側へのテストはsrsLTEを用いていたようです。ただ、自動化ツールにするためオープンソースから大幅な変更が加えられているようです。ただ、今回の論文で使用されたLTEFuzzは公開予定は無いようです。

We do not have plan to open it for public yet. This is because (as you read from the paper) you can find vulnerabilities deterministically through LTEFuzz. We may help carriers to find bugs, if requested. Device vendors don't seem to care about previously known bugs.

— Yongdae Kim (@yongdaek) 2019年1月7日

openLTEについては過去に以下の記事でまとめています。ご参考まで。

LTEFuzzで検知された認証バイパス

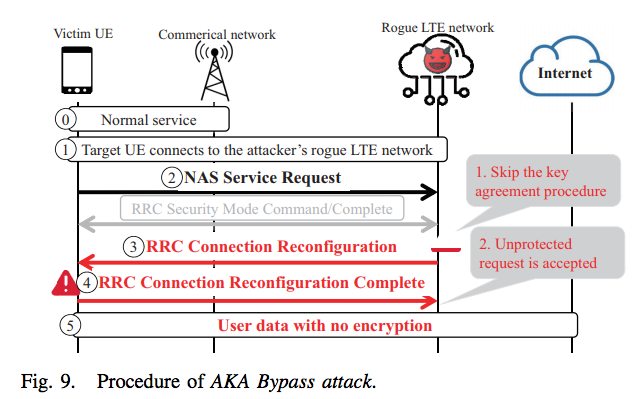

認証バイパスですが、本来行うべき認証及びSecutiryModeのネゴシエーションをスキップさせてしまっても正常に動作する端末がいるようです。この場合、SIMの鍵情報など一切知らずに、偽装基地局に端末を引き込み、通信の盗聴、端末への不正アクセス、不正なサイトへの誘導などなど、やれてしまう可能性があります。過去の報告に比べ、この問題は現実性が高いと思います。

最後に

SDRとオープンソースで色々やれることが出てきたから、早急に5Gへの以降が必要かと思うけど、脆弱性のあるLTE端末は残るからどうやって対処して行くのが良いのか考えものですね。